Convergence et acquisition : pourquoi le marché des technologies cyber et IAM est-il actuellement aussi dynamique ?

Il n’y a pas qu’au royaume de l’IA que les chéquiers sont ouverts ces dernières années ! En cybersécurité aussi, les acquisitions s’enchaînent à un rythme soutenu. Les montants sont parfois moins vertigineux, mais la partie de Monopoly n’en est pas moins intense, surtout du côté des technologies IAM, PAM et CIAM.

Dernier mouvement en date : Delinea, acteur bien connu de la gestion des accès privilégiés (PAM), vient d’annoncer l’acquisition de StrongDM. Une opération stratégique qui vise à renforcer ses capacités sur les identités non humaines, après l’acquisition d’Authomize il y a moins de deux ans, qui avait déjà solidifié sa posture sur la gestion des accès cloud.

Petit point du mercato des technologies IAM et cyber

L’an dernier, le mastodonte Palo Alto frappait un grand coup en rachetant CyberArk pour près de 25 milliards de dollars, un géant qui avait lui-même mis la main sur Venafi l’année précédente afin de renforcer la gestion des identités machines. Dans le domaine du CIAM (Customer Identity and Access Management), Okta n’est pas en reste avec l’acquisition récente d’Axiom Security, destinée à consolider ses capacités de Just-In-Time access, dans une logique plus ciblée que le rachat d’Auth0 en 2021.

Il serait également difficile de passer sous silence l’acquisition de Wiz par Alphabet (Google) pour 32 milliards l’an passé, ou encore celle de Hashicorp par IBM pour « seulement » 6,4 milliards. Et les autres domaines de la cybersécurité ne sont pas en reste, rassurez-vous, avec l’achat d’Armis et de Veza par ServiceNow, ou l’acquisition de SnapAttack par Cisco, sans oublier l’activité quasi permanente du fonds Thoma Bravo, connu pour ses achats et reventes en série, notamment autour de Sailpoint (qui avait à son tour acquis Osirium et SecZetta en 2023), et qui est train de finaliser l’acquisition de DarkTrace.

Alors quelles sont les raisons de tout cet engouement entourant les technologies IAM, PAM et la gestion des identités machines ? Que se passe-t-il au pays de la cybersécurité ? Les géants de la cybersécurité sont-ils tombés sur la tête, ou est-ce la base d’une stratégie long terme ?

Prendre en compte un périmètre en pleine évolution

L’identité au cœur de l’approche Zero Trust

On le savait depuis plusieurs années, l’identité est la pierre angulaire de toute stratégie en cybersécurité et devient la base du périmètre à sécuriser, et des approches dites Zero Trust. Une saine gestion IAM permet d’atténuer bon nombre de menaces modernes et des tactiques exposées dans le Mitre

ATT&CK (privilege escalation, lateral movement, credential access…), en ne se concentrant pas uniquement sur l’accès et l’authentification en tant que tel, mais en ayant une approche plus globale au niveau de l’identité.

C’est pour cela que beaucoup d’acquisitions mentionnées en préambule, ont pour but d’insérer le sujet de l’identité au cœur de technologies de cybersécurité existante, permettant ainsi d’offrir une vue plus large et de combler certaines lacunes.

Par exemple en rapprochant le sujet du PAM de CyberArk de ses activités actuelles, Palo Alto Networks souhaite amener une protection bout en bout, allant de la sécurité des réseaux et des endpoints à la gestion des accès privilégiés accédant à ces composantes.

ASTUCE 01

Placer l’identité au cœur de vos priorités : ne pensez pas que gérer des accès est suffisant, l’identité est le point de départ réel

L’impact de l’IA sur les technologies

Ce serait un euphémisme de dire que l’« IA » est le buzzword du moment (et soyons honnêtes, il l’est depuis quelques temps même), et celui-ci amène de nouveaux paradigmes en cybersécurité, et dans l’outillage le supportant.

Tous les outils de cybersécurité veulent mettre de l’avant leurs fonctionnalités IA (pas toujours aussi bonne que les pamphlets marketing ne laissent le penser) et certaines de ces acquisitions permettent d’accélérer la démarche et de ne pas louper le train de la « hype IA » déjà bien lancée.

Mais au-delà de l’effet marketing, l’IA amène de nouvelles considérations à prendre en compte. Par exemple, l’un des sujets faisant actuellement débat dans l’IAM-sphère est la gestion des identités de type Agent-IA, pas tout à fait humaine (heureusement) mais pas non plus entièrement inhumaine (petite pensée à Skynet), comment ces identités et les accès qu’elles détiennent doivent être gérées ? Qui est responsable de quoi ? Et comment mettre en place des mécanismes de contrôle, alors que ces agents sont déjà déployés en production dans bon nombre d’organisations ?

Beaucoup de questions sans réponse, mais une certitude, pour gérer des identités agentiques, il faut être solide à la fois sur les identités humaines, et sur les identités non humaines. Il est donc logique de voir beaucoup d’acquisitions permettant aux fournisseurs de se renforcer sur l’un ou l’autre de ces types d’identités afin de se préparer à la gestion des « agents ».

Rationalisation du nombre d’outils en cybersécurité

Rationalisation par acquisition

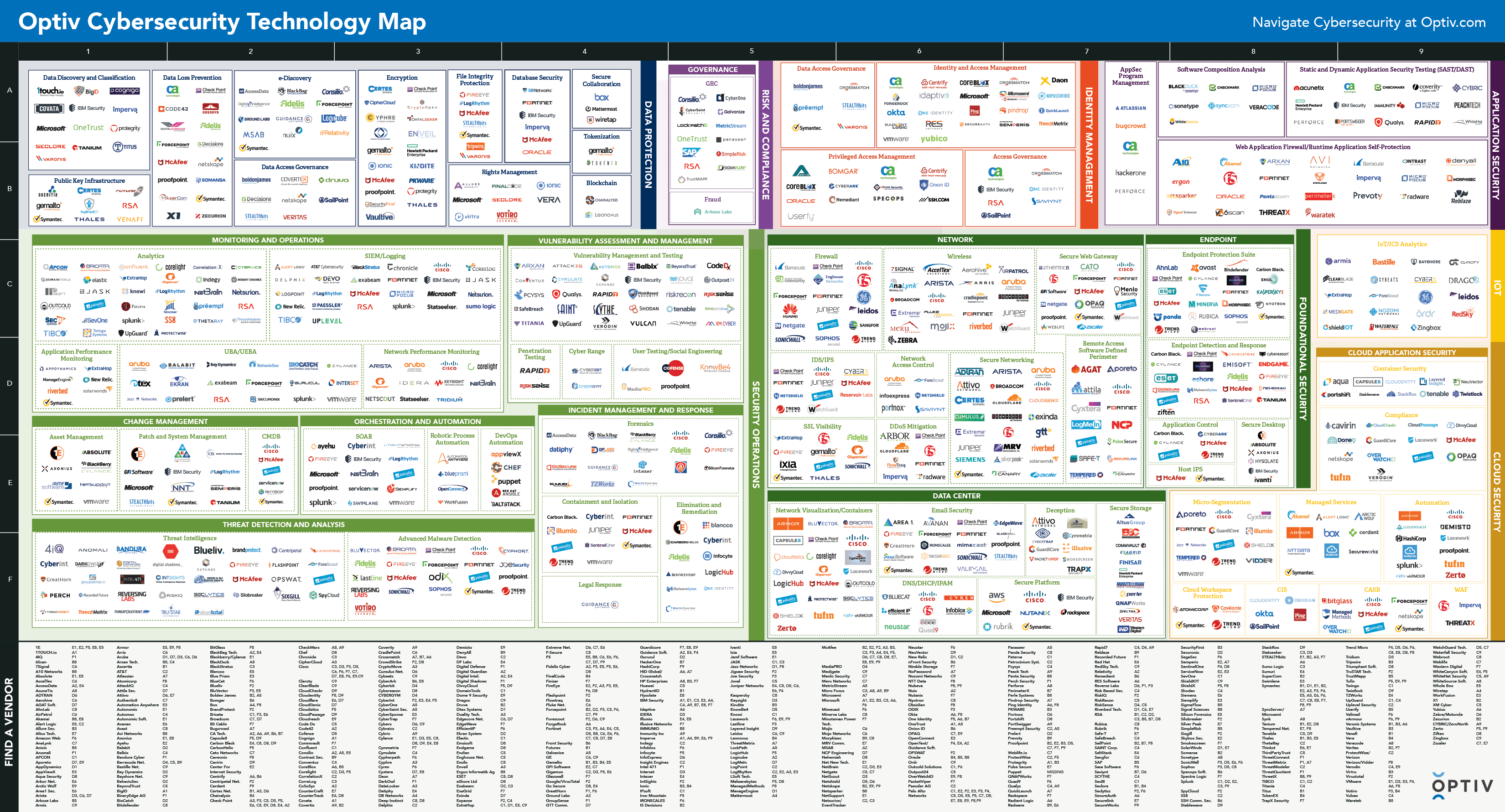

Depuis les deux dernières décennies, le portrait des outils de cybersécurité a « légèrement » explosé. Il est d’ailleurs fort à parier que vous ayez déjà vu des napperons « sommaire » comme celui-ci :

Source : https://www.stationx.net/wp-content/uploads/2024/05/Cybersecurity-Technology-Map-Web-min-1.png

Notons que pour s’y retrouver, comme sur le plan des grandes villes, il y a même dans cet exemple des lettres et des chiffres en abscisse et en ordonnées… pratique, mais inquiétant et révélateur : cela montre à quel point ce ne sont pas les technologies qui manquent et à quel point le paysage est saturé.

Mais, comme nous l’avons tous appris, la technologie n’est qu’une des pointes du sacrosaint triangle des TI, et il ne faut pas oublier que la technologie n’est rien sans les PEOPLE et les PROCESS. Et c’est là que cette saturation entrave aujourd’hui les organisations.

ASTUCE 02

Éviter les angles morts : le triangle inclut aussi les PEOPLE et les PROCESS, investir dans un outil sans penser aux autres dimensions vous apportera plus de maux de tête qu’autre chose

Après avoir investi pendant près de 15 ans dans l’acquisition et le déploiement de nombreux outils pour supporter chacun des domaines de la cybersécurité, les organisations se retrouvent maintenant à devoir maintenir en place des équipes cyber de très grandes tailles, afin de supporter des dizaines d’outils hétérogènes, et alors que l’expertise sur le marché est anémique.

ASTUCE 03

Rationaliser vos investissements en outils : capitalisez sur les outils en place pour les utiliser pleinement et suivez les tendances du marché pour éviter des achats inutiles

Aussi les tendances de rachat, fusion, acquisition… abordées en début de cet article, permettent également de répondre à un des besoins des utilisateurs : moins d’outils mais avec plus de fonctionnalités pour pouvoir les opérationnaliser avec des équipes réduites.

Rationalisation par design

Ce besoin de convergence fonctionnel n’est pas tout à fait nouveau et certains fournisseurs ont choisi, dès le départ, de prendre une approche convergente et de penser leur plateforme comme évolutive, ne se limitant ainsi pas à couvrir une seule fonctionnalité cyber. Cela leur permet de maitriser leur technologie bout en bout, en faisant le choix du développement interne versus l’acquisition d’autres entreprises, tout en proposant une expérience fluide et unifiée pour les équipes de cybersécurité.

On peut par exemple penser à des outils tels que Cynet ou Saviynt. Cette approche ne vient pas sans défi, et pose des questions tel que la capacité à suivre les tendances du marché et des attaquants, surtout quand le fournisseur doit maintenir l’entièreté des briques fonctionnelles de l’outil. Mais l’effort mérite d’être souligné et encouragé puisque cette approche place les préoccupations des utilisateurs au cœur des outils !

ASTUCE 04

Se faire accompagner par des experts : il y a des gens dont le métier est à la fois de vous conseiller par rapport aux tendances du marché et à vos investissements en cybersécurité, mais aussi de mettre en œuvre lesdites technologies, en tenant compte de la transformation humaine que ceux-ci doivent amener. Alors faites appel à eux, faites appel à nous !